朝鲜黑客窃取超30亿美元加密货币:美国制裁银行家与IT公司

引言

近年来,朝鲜黑客在全球网络犯罪版图上异军突起,成为最活跃、最具威胁的国家级攻击者之一。据美国财政部最新披露,过去三年间,朝鲜政府支持的黑客组织通过精心策划的网络攻击和身份欺诈手段,窃取了超过30亿美元的加密货币[1][3][5]。这一数字远超其他任何国家行为体,不仅刷新了国际社会对网络犯罪的认知边界,也凸显了朝鲜如何将网络空间作为其核武器计划的重要资金来源。为切断这一非法资金链,美国政府近期宣布对八名个人和两家实体实施制裁[1][3]。本文将深入分析事件背景、作案手法、资金流向及国际社会的应对措施。

—

事件背景与规模

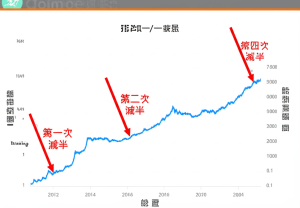

前所未有的盗窃规模

根据美国财政部数据,2019年至2022年间(部分报告显示2025年单年即突破20亿美元),朝鲜黑客累计盗取超过30亿美元的数字资产[1][4][6]。这些资金主要来自针对全球加密货币交易所、金融机构和科技公司的定向攻击。值得注意的是,2025年单年窃取金额已突破20亿美元——这几乎是此前年度最高纪录的两倍以上[4][6]。

目标与动机

朝鲜的网攻行动并非单纯为了经济利益。多份国际报告指出,这些被盗资金被直接用于资助该国的核武器与弹道导弹研发项目[1][2]。由于长期遭受联合国严厉经济制裁和国际金融体系封锁,“以网养核”成为平壤政权维系军事能力的关键策略。

—

作案手法揭秘

技术手段:从恶意软件到社交工程

– 高级恶意软件:朝鲜黑客擅长开发并部署定制化恶意程序(如勒索软件、木马病毒),专门针对金融机构和加密平台的安全漏洞发起渗透。

– 社交工程:攻击者会深入研究目标企业员工信息(尤其是高管和技术人员),通过伪造身份、发送钓鱼邮件或虚假招聘广告等方式获取信任并植入后门。

– 供应链攻击:利用第三方服务商或开源代码库的漏洞进行间接入侵。

“IT打工”骗局:远程渗透全球企业

除直接入侵外,朝鲜还组织大量IT技术人员以虚假身份应聘海外科技公司的远程职位。这些人通常伪装成中国或其他东亚国家的自由职业者进入欧美企业工作网络内部后伺机窃取敏感数据或转移公司资产——这种“合法渗透”模式极具隐蔽性且取证困难[2]。

—

洗钱网络与国际协作困境

跨国洗钱架构曝光

被盗加密货币并非直接流入平壤国库而是经过复杂多层清洗:

| 环节 | 操作方式 |

|——————|——————————————————————————|

| 初始转移 | 通过混币器(Mixer)、跨链桥等工具混淆交易路径 |

| 中间流转 | 借助中国俄罗斯等地壳公司空壳账户进行法币兑换 |

| 最终沉淀 | 经由受控银行(如Ryujong Credit Bank)完成跨境结算 |

此次被制裁对象包括多名常驻中俄两国的朝方银行代表他们利用当地代理人为非法所得披上合法外衣同时规避SWIFT系统监控;还有专门负责管理数百万美元加密资产的财务主管如Jang Kuk Chol Ho Jong Son等人均被列入黑名单[1]。

此外Korea Mangyongdae Computer Technology Corp等IT企业也被指参与其中其总裁U Yong Su同样遭到制裁该公司在华设有分支机构并通过本地代理隐藏真实资金来源渠道进一步增加了执法难度。

—

##

資料來源:

[2] abcnews.go.com

[3] abcnews.go.com

[6] www.nknews.org

Powered By YOHO AI